İçindekiler

ToggleSOC (Security Operations Center), bir organizasyonun siber güvenliğini sürekli olarak izleyen, tehditleri tespit eden, analiz eden ve bunlara müdahale eden merkezi bir birimdir. SOC, güvenlik olaylarını yönetmek, saldırıları önlemek ve olası ihlalleri en aza indirmek için gelişmiş güvenlik araçları, tehdit istihbaratı ve uzman analistler kullanır. Etkili bir SOC kurulumu için öncelikle organizasyonun güvenlik ihtiyaçları belirlenmeli, uygun teknolojik altyapı (SIEM, EDR, IDS/IPS vb.) sağlanmalı ve uzman bir ekip oluşturulmalıdır. Yönetim sürecinde ise 7/24 izleme, olay müdahale prosedürleri, sürekli tehdit analizi ve düzenli güvenlik testleri gibi süreçler uygulanarak sistemin dinamik tehditlere karşı dayanıklılığı artırılmalıdır.

SOC (Security Operations Center) Nedir?

Security Operations Center (SOC), kuruluşların bilgi sistemlerini siber tehditlere karşı koruyan merkezi bir güvenlik birimidir. SOC ekipleri, ağ trafiğini, sistem etkinliklerini ve güvenlik olaylarını 7/24 izleyerek potansiyel tehditleri tespit eder ve bunlara hızlı bir şekilde yanıt verir.

Günümüz dijital dünyasında, siber saldırılar giderek daha sofistike hale geliyor. Bu nedenle, işletmelerin yalnızca saldırıları önlemekle kalmayıp, aynı zamanda tehditlere karşı proaktif bir güvenlik yaklaşımı benimsemesi gerekiyor. İşte tam bu noktada SOC hizmeti devreye girerek şirketlerin güvenliğini sağlıyor.

SOC’nin temel amacı, güvenlik olaylarını sürekli olarak izlemek, analiz etmek ve siber tehditlere karşı hızlı müdahalede bulunmaktır. Günümüzde saldırganlar, gelişmiş teknikler kullanarak sistemleri hedef alırken, SOC ekipleri bu tehditleri erkenden tespit ederek sistemlerin güvende kalmasını sağlar.

SOC’nin başlıca görevleri şunlardır:

- Siber Tehditlerin İzlenmesi: SOC, tüm sistemlerdeki aktiviteleri analiz ederek anormal hareketleri tespit eder.

- Tehditlerin Analiz Edilmesi: Tespit edilen tehditlerin ne kadar ciddi olduğu değerlendirilir ve saldırı vektörleri incelenir.

- Olay Müdahalesi: Bir saldırı gerçekleştiğinde, SOC ekipleri hızla harekete geçerek saldırıyı durdurur ve sistemleri yeniden güvenli hale getirir.

- Adli Analiz (Forensic Analysis): Güvenlik olaylarından sonra, saldırının nasıl gerçekleştiği ve gelecekte benzer olayların nasıl önlenebileceği araştırılır.

SOC, güvenlik operasyonlarını etkin bir şekilde yöneterek kurumların siber tehditlere karşı dayanıklılığını artırır. Security operations center, modern şirketlerin güvenlik stratejilerinde vazgeçilmez bir bileşen haline gelmiştir.

SOC’nin temel işlevleri arasında tehdit tespiti, olay müdahalesi ve siber güvenlik olaylarının analiz edilmesi yer alır. Kuruluşlar için etkili bir SOC security altyapısı, sadece veri güvenliğini artırmakla kalmaz, aynı zamanda iş sürekliliğini koruma ve uyumluluk gereksinimlerini karşılama açısından da kritik bir rol oynar.

SOC’un Tanımı ve Açılımı

SOC yani açılımı ile Security Operations Center (Güvenlik Operasyon Merkezi) bilgi güvenliği süreçlerini yöneten ve siber saldırıları engellemeye yönelik çalışan bir güvenlik merkezidir. Geleneksel güvenlik önlemleri, siber tehditlerin gelişmesiyle birlikte yetersiz hale geldiği için şirketler, sistemlerini sürekli olarak izleyen bir SOC yapılanmasına ihtiyaç duymaktadır.

SOC’nin en önemli görevlerinden biri, organizasyonun ağında anormal aktiviteleri belirlemek ve bu aktivitelerin bir saldırı olup olmadığını analiz etmektir. Siber saldırganlar, genellikle uzun bir süre fark edilmeden sistemlerde kalabilir. Ancak güçlü bir security operations center, bu saldırıları erkenden tespit ederek kuruluşların zarar görmesini önleyebilir.

Bunun yanı sıra, SOC’nin sağladığı avantajlardan bazıları şunlardır:

- Gerçek zamanlı izleme: Tüm ağ trafiği ve güvenlik olayları anlık olarak takip edilir.

- Tehdit avcılığı (Threat Hunting): Bilinen ve bilinmeyen tehditler proaktif olarak araştırılır.

- Olay müdahalesi: Tespit edilen tehditlere karşı hızlı ve etkili yanıt verilir.

- Uyumluluk yönetimi: Şirketlerin yasal ve sektörel güvenlik gereksinimlerini karşılamasına yardımcı olur.

Güçlü bir SOC altyapısı, sadece kurumsal şirketler için değil, orta ve küçük ölçekli işletmeler için de büyük önem taşır. Siber güvenlik ihlallerinin maliyeti göz önüne alındığında, SOC hizmeti yatırımının, şirketleri büyük maddi kayıplardan koruyabileceği unutulmamalıdır.

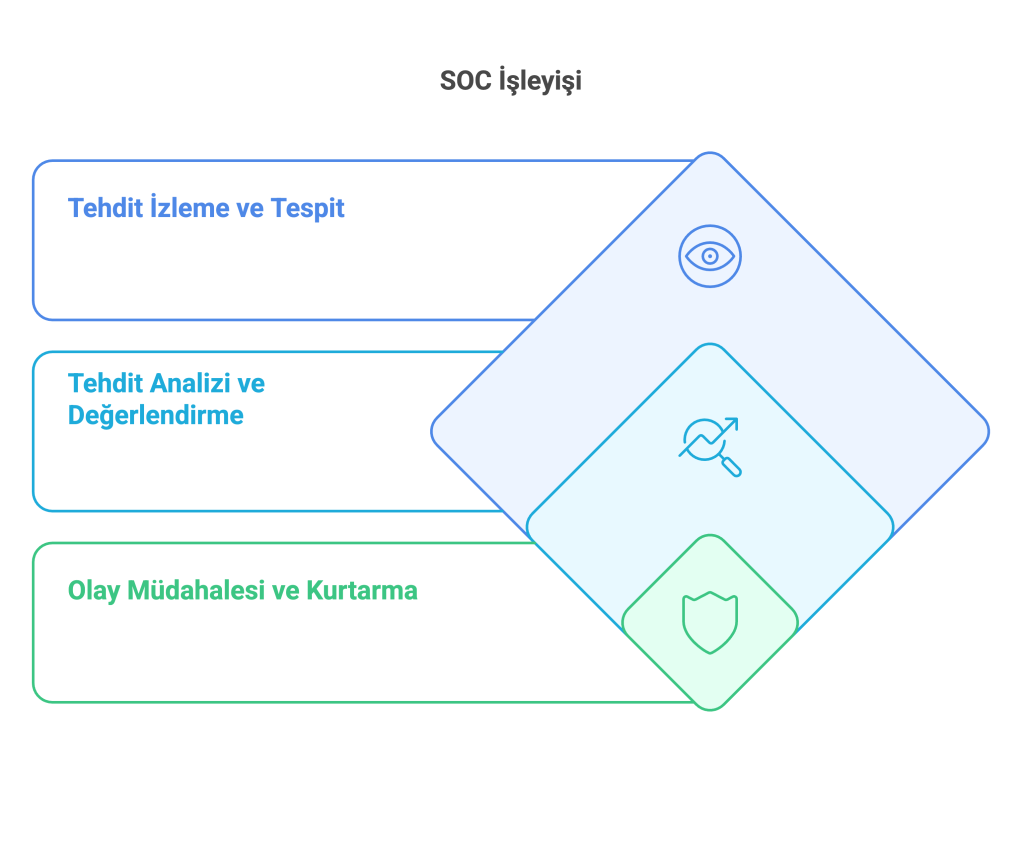

SOC Nasıl Çalışır?

Bir SOC’nin etkin bir şekilde çalışabilmesi için gelişmiş güvenlik teknolojileri, deneyimli uzmanlar ve sistematik süreçler gereklidir. SOC’nin işleyişi genellikle üç temel aşamada gerçekleşir:

- Tehdit İzleme ve Tespit

- SOC ekipleri, tüm ağ trafiğini ve sistem hareketlerini izleyerek anormal aktiviteleri belirler.

- SIEM (Security Information and Event Management) sistemleri, bu sürecin en kritik parçalarından biridir.

- Tehdit Analizi ve Değerlendirme

- Tespit edilen güvenlik olayları detaylı olarak analiz edilir ve tehdit seviyeleri belirlenir.

- Yanlış pozitifler elenerek gerçek tehditlere odaklanılır.

- Olay Müdahalesi ve Kurtarma

- Tehdit tespit edildikten sonra, saldırının etkilerini minimize etmek için olay müdahale prosedürleri devreye sokulur.

- Siber saldırı sonrası iyileştirme çalışmaları yapılarak sistemlerin eski haline dönmesi sağlanır.

Etkili bir security operations center, sadece saldırıları tespit etmekle kalmaz, aynı zamanda organizasyonların gelecekte karşılaşabileceği tehditleri önceden tahmin ederek savunma stratejilerini sürekli geliştirir.

SOC’un Temel Bileşenleri

Bir security operations center, gelişmiş güvenlik teknolojileri ve uzman ekipler sayesinde etkili bir şekilde çalışır. SOC’nin temel bileşenleri, sistemlerin sürekli olarak izlenmesini, tehditlerin tespit edilmesini ve olaylara hızlı müdahale edilmesini sağlar.

1. SOC Analistleri ve Güvenlik Uzmanları

SOC, farklı seviyelerde görev yapan güvenlik uzmanlarından oluşur:

- Tier 1 (Seviye 1) Analistleri: Gelen güvenlik uyarılarını izler ve ilk değerlendirmeyi yapar.

- Tier 2 (Seviye 2) Analistleri: Daha karmaşık tehditleri analiz eder ve olay müdahalesi gerçekleştirir.

- Tier 3 (Seviye 3) Tehdit Avcıları (Threat Hunters): Gelişmiş saldırıları proaktif olarak araştırarak gizli tehditleri tespit eder.

- SOC Yöneticisi ve Güvenlik Mühendisleri: SOC’nin genel stratejisini belirler, güvenlik altyapısını yönetir ve operasyonları koordine eder.

2. SIEM (Security Information and Event Management) Sistemleri

SIEM çözümleri, SOC’nin merkezinde yer alan en kritik araçlardan biridir. SIEM, farklı kaynaklardan gelen güvenlik olaylarını toplar, analiz eder ve anormal aktiviteleri belirleyerek uyarılar üretir.

3. IDS/IPS (Intrusion Detection and Prevention Systems)

- IDS (Saldırı Tespit Sistemi): Şüpheli ağ aktivitelerini izleyerek uyarılar oluşturur.

- IPS (Saldırı Önleme Sistemi): Tespit edilen tehditlere karşı otomatik olarak aksiyon alır.

4. Tehdit İstihbaratı (Threat Intelligence)

SOC, tehdit istihbaratı sağlayıcılarından gelen güncellemeleri kullanarak yeni saldırı tekniklerine karşı hazırlıklı olur. Siber tehdit trendleri takip edilerek savunma stratejileri geliştirilir.

SOC Katmanları

SOC, organizasyonun büyüklüğüne ve ihtiyaçlarına göre farklı seviyelerde yapılandırılabilir. Genel olarak SOC seviyeleri şunlardır:

1. SOC 1 – Temel Güvenlik İzleme

Küçük ve orta ölçekli işletmeler için uygundur. Temel güvenlik izleme hizmetleri sunar, ancak gelişmiş tehdit analizleri veya olay müdahalesi yetenekleri sınırlıdır.

2. SOC 2 – Gelişmiş Güvenlik Yönetimi

Daha büyük ölçekli şirketler için geliştirilmiş bir yapıdır. SIEM, IDS/IPS ve tehdit avcılığı gibi gelişmiş güvenlik araçlarını içerir.

3. SOC 3 – Tam Entegre ve Otomatik SOC

Kurumsal seviyede bir SOC modelidir. Yapay zeka destekli tehdit tespiti, otomatik olay yanıt sistemleri ve ileri düzey forensik analiz yetenekleri sunar. Büyük ölçekli işletmeler, finansal kuruluşlar ve hükümet kurumları için uygundur.

SOC ve Olay Müdahale Süreci

SOC’nin en kritik görevlerinden biri olay müdahalesidir. Siber saldırılar, en hızlı şekilde tespit edilerek etkisiz hale getirilmelidir.

Olay Müdahale Aşamaları

- Tespit (Detection)

- SIEM, IDS/IPS ve diğer güvenlik araçları aracılığıyla şüpheli aktiviteler belirlenir.

- Analiz (Analysis)

- SOC analistleri, tehditlerin ciddiyetini değerlendirir ve olayın sistemlere etkisini belirler.

- Müdahale (Containment & Eradication)

- Tespit edilen tehditler izole edilir, saldırganın erişimi kesilir ve kötü amaçlı yazılımlar temizlenir.

- Kurtarma (Recovery)

- Sistemler, saldırı sonrası güvenli bir şekilde tekrar devreye alınır.

- Öğrenme ve Geliştirme (Lessons Learned)

- Olay sonrası inceleme yapılır ve gelecekte benzer saldırıların önlenmesi için stratejiler geliştirilir.

Etkili bir olay müdahale süreci, SOC’nin başarı oranını artırır ve organizasyonların siber tehditlere karşı daha dirençli hale gelmesini sağlar.

Şirketler İçin SOC’nin Önemi

Günümüzde şirketler, dijital varlıklarını korumak için gelişmiş güvenlik çözümlerine ihtiyaç duymaktadır. SOC, bir kuruluşun siber güvenlik stratejisinin en önemli unsurlarından biri olarak öne çıkar. İşletmeler, yalnızca siber saldırılara karşı korunmakla kalmaz, aynı zamanda iş sürekliliğini sağlamak, müşteri güvenini artırmak ve yasal gereksinimlere uyum sağlamak için SOC yapısına yatırım yapmalıdır.

SOC’nin Şirketlere Sağladığı Başlıca Avantajlar

- Proaktif Güvenlik Önlemleri: SOC, saldırıları gerçekleşmeden önce tespit edip önlem alarak olası zararları en aza indirir.

- Sürekli İzleme ve Analiz: 7/24 aktif olan SOC ekipleri, güvenlik ihlallerini anında tespit ederek hızlı müdahale sağlar.

- Veri Güvenliğinin Sağlanması: SOC, şirketlerin müşteri verilerini ve kurumsal bilgilerini siber saldırılara karşı koruyarak olası veri sızıntılarını önler.

- Uyumluluk ve Regülasyonlara Uygunluk: ISO 27001, GDPR ve KVKK gibi yasal düzenlemelere uyum sağlamak için SOC hizmetlerinden faydalanılabilir.

- İş Sürekliliği ve Maliyet Tasarrufu: Siber saldırılar nedeniyle yaşanan sistem kesintileri ciddi finansal kayıplara yol açabilir. SOC, bu riskleri minimize eder.

Özellikle büyük ölçekli şirketler için SOC security yatırımı, hem maddi kayıpları azaltır hem de itibar kaybının önüne geçer. Küçük ve orta ölçekli işletmeler de yönetilen SOC hizmetleri ile benzer korumayı sağlayabilir.

SOC ve Siber Tehditlerle Mücadele

Siber tehditler, her geçen gün daha karmaşık hale geliyor ve saldırganlar yeni yöntemler geliştiriyor. Bu nedenle security operations center, organizasyonların siber tehditlere karşı daha etkili mücadele etmesini sağlamak için gelişmiş araçlar ve stratejiler kullanır.

SOC’nin Siber Tehditlere Karşı Rolü

- Tehdit Tespiti ve Analizi

- SOC ekipleri, zararlı yazılımlar, kimlik avı saldırıları ve DDoS gibi tehditleri tespit ederek analiz eder.

- Güvenlik olaylarının ciddiyeti belirlenerek en uygun yanıt stratejisi oluşturulur.

- Olay Müdahalesi ve Hasar Kontrolü

- SOC, saldırı gerçekleştiğinde hızlı bir şekilde devreye girerek tehdidi ortadan kaldırır.

- Sistemin güvenliğini sağlamak için gerekli yamalar ve düzeltmeler uygulanır.

- Adli Bilişim ve Raporlama

- Saldırının nasıl gerçekleştiğini analiz etmek için derinlemesine forensik incelemeler yapılır.

- Şirket yöneticilerine ve ilgili departmanlara detaylı raporlar sunularak güvenlik önlemleri geliştirilir.

SOC Danışmanlığını kapsayan BT danışmanlık hizmeti, bu süreçleri yöneterek organizasyonların siber saldırılardan minimum zararla çıkmasını sağlar.

SOC Türleri ve Modelleri

Şirketlerin ihtiyaçlarına göre farklı SOC modelleri bulunmaktadır. Her işletme, güvenlik gereksinimlerine ve bütçesine bağlı olarak uygun bir SOC türünü seçebilir.

Kurumsal SOC

Kurumsal SOC, şirket içinde tamamen organizasyonun kontrolü altında çalışan bir güvenlik operasyon merkezidir. Büyük ölçekli işletmeler ve devlet kurumları için tercih edilen bu model, maksimum güvenlik ve özelleştirme imkânı sunar.

Kurumsal SOC’nin Avantajları

- Tam kontrol ve gizlilik: Tüm güvenlik süreçleri şirket içinde yönetildiği için hassas veriler korunur.

- Özelleştirme imkânı: Kuruluşun ihtiyaçlarına göre özel güvenlik politikaları belirlenebilir.

- Daha hızlı yanıt süresi: Güvenlik olaylarına daha hızlı müdahale edilebilir.

Kurumsal SOC’nin Dezavantajları

- Yüksek maliyet: Donanım, yazılım ve insan kaynağı açısından büyük yatırımlar gerektirir.

- Uzman kadro ihtiyacı: SOC’nin etkili çalışması için deneyimli güvenlik uzmanları gereklidir.

Yönetilen SOC Hizmetleri (MSSP – Managed Security Service Provider)

Bazı işletmeler, SOC operasyonlarını bir dış hizmet sağlayıcısına devrederek yönetilen SOC hizmetlerinden faydalanır. MSSP (Managed Security Service Provider), SOC hizmetlerini dış kaynak kullanarak sağlayan bir modeldir.

Yönetilen SOC’nin Avantajları

- Daha düşük maliyet: Donanım ve yazılım yatırımı gerektirmediği için maliyetleri azaltır.

- Uzman güvenlik ekibi: MSSP sağlayıcıları, deneyimli siber güvenlik uzmanlarına sahiptir.

- Ölçeklenebilirlik: Şirketin büyümesine bağlı olarak hizmetler genişletilebilir.

Yönetilen SOC’nin Dezavantajları

- Daha uzun yanıt süreleri: Olay müdahalesi şirket içi SOC’ye göre daha uzun sürebilir.

- Veri güvenliği endişeleri: Hassas şirket verileri üçüncü taraf bir sağlayıcıyla paylaşılabilir.

Bulut Tabanlı SOC Çözümleri

Bulut bilişimin yaygınlaşmasıyla, SOC hizmetleri de bulut ortamına taşınmıştır. Bulut tabanlı SOC, uzaktan yönetilen bir model olup, özellikle küçük ve orta ölçekli işletmeler için idealdir.

Bulut Tabanlı SOC’nin Avantajları

- Daha az altyapı gereksinimi: Fiziksel donanıma yatırım yapmaya gerek kalmaz.

- Esneklik ve erişilebilirlik: SOC ekipleri, dünyanın herhangi bir yerinden güvenlik operasyonlarını yönetebilir.

- Otomasyon ve yapay zeka desteği: Bulut SOC çözümleri, AI ve makine öğrenimi destekli tehdit tespiti sunar.

Bulut Tabanlı SOC’nin Dezavantajları

- Bağımlılık: Şirket, bulut sağlayıcısına bağımlı hale gelebilir.

- Veri gizliliği riskleri: Kritik verilerin bulutta saklanması, siber saldırganların hedefi olabilir.

SOC İçin Kullanılan Teknolojiler

SOC’nin başarısı, gelişmiş güvenlik teknolojileri ve araçların etkin kullanımıyla doğrudan ilişkilidir. Modern SOC sistemleri, tehditleri tespit etmek ve analiz etmek için yapay zeka, büyük veri analitiği ve otomatik güvenlik çözümlerinden faydalanır.

SIEM (Security Information and Event Management) Sistemleri

SIEM çözümleri, SOC’nin en kritik bileşenlerinden biridir. Log yönetimi ve tehdit analizi yaparak güvenlik olaylarını daha etkin bir şekilde izlemeye yardımcı olur.

SIEM’in Sağladığı Faydalar

- Merkezi log yönetimi: Tüm sistemlerden gelen logları tek bir noktada toplayarak analiz eder.

- Gerçek zamanlı tehdit tespiti: Anormal aktiviteleri tespit ederek uyarılar oluşturur.

- Uyumluluk desteği: Şirketlerin regülasyonlara uygun olmasını sağlar.

Popüler SIEM çözümleri arasında Splunk, IBM QRadar ve ArcSight gibi platformlar bulunur.

Güvenlik Analitik Araçları

SOC ekipleri, tehditleri daha iyi analiz edebilmek için gelişmiş güvenlik araçları kullanır. Bunlar arasında şunlar yer alır:

- XDR (Extended Detection and Response): Ağ, uç nokta, e-posta ve bulut ortamındaki tehditleri entegre bir şekilde tespit eder.

- EDR (Endpoint Detection and Response): Uç nokta cihazlarında anormal aktiviteleri tespit edip saldırıları engeller.

- IDS/IPS (Intrusion Detection and Prevention Systems): Ağ trafiğini izleyerek saldırıları tespit eder ve önler.

- Threat Intelligence (Tehdit İstihbaratı): Yeni tehditlere karşı koruma sağlamak için küresel tehdit verilerini analiz eder.

Bu araçlar, SOC’nin saldırıları daha hızlı tespit etmesini ve önlemesini sağlar.

Yapay Zeka ve Makine Öğrenimi Destekli SOC

Geleneksel SOC sistemleri, artan saldırı hacmi karşısında yetersiz kalabiliyor. Bu nedenle yapay zeka (AI) ve makine öğrenimi (ML) destekli güvenlik çözümleri, SOC süreçlerine entegre ediliyor.

AI Destekli SOC’nin Avantajları

- Otomatik tehdit tespiti: AI destekli sistemler, bilinmeyen tehditleri dahi hızlı bir şekilde analiz edebilir.

- Davranışsal analiz: Kullanıcı ve ağ davranışlarını izleyerek anormallikleri belirler.

- Yanlış pozitifleri azaltma: Geleneksel sistemlere göre daha doğru analiz yaparak yanlış alarmları minimuma indirir.

Gelecekte SOC operasyonlarının büyük bir kısmı, AI destekli otomatik sistemler tarafından yürütülecektir.

SOC Kurulumu ve Yönetimi

SOC’nin etkili bir şekilde çalışabilmesi için doğru kurulum ve yönetim süreçlerinin uygulanması gerekmektedir. Başarılı bir SOC yapılanması oluşturmak için altyapı planlaması, yetenekli ekiplerin oluşturulması ve performans ölçütlerinin belirlenmesi büyük önem taşır.

SOC Kurulum Aşamaları

Bir SOC kurmak için aşağıdaki adımlar takip edilmelidir:

- İhtiyaç Analizi ve Planlama

- Organizasyonun güvenlik ihtiyaçları belirlenir.

- Tehdit senaryoları ve risk analizleri yapılır.

- Altyapının ve Araçların Seçilmesi

- SIEM, IDS/IPS, tehdit istihbaratı çözümleri gibi gerekli güvenlik araçları belirlenir.

- Donanım ve yazılım gereksinimleri karşılanır.

- SOC Ekibinin Oluşturulması

- SOC analistleri, mühendisler, tehdit avcıları ve yöneticiler belirlenir.

- Personelin sürekli olarak eğitim alması sağlanır.

- Sistem Entegrasyonu ve Test Süreci

- SOC, organizasyonun mevcut IT altyapısıyla entegre edilir.

- Gerçek tehdit senaryolarıyla test edilerek operasyonların sorunsuz çalıştığından emin olunur.

- Operasyonel Süreçlerin Tanımlanması

- Tehdit yönetimi, olay müdahale prosedürleri ve kriz yönetimi süreçleri oluşturulur.

SOC Ekibi ve Roller

Etkili bir SOC ekibi, farklı uzmanlık seviyelerinde çalışan güvenlik profesyonellerinden oluşur.

- SOC Analistleri: Tehditleri izler, analiz eder ve olay müdahalesi gerçekleştirir.

- Güvenlik Mühendisleri: SOC altyapısını yönetir ve güvenlik araçlarını optimize eder.

- Tehdit Avcıları (Threat Hunters): Aktif olarak siber tehditleri araştırır.

- SOC Yöneticisi: Tüm operasyonları yönetir, stratejik kararlar alır.

SOC ekiplerinin düzenli eğitimler alarak güncel tehdit trendlerine karşı hazırlıklı olması gerekir.

SOC Performans Ölçütleri ve Verimlilik

SOC’nin etkinliğini ölçmek için bazı kritik performans göstergeleri (KPI’lar) kullanılır. Bu göstergeler, SOC’nin ne kadar verimli çalıştığını anlamak için analiz edilir.

Başlıca SOC KPI’ları

- MTTD (Mean Time to Detect): Bir tehdidin tespit edilme süresi.

- MTTR (Mean Time to Respond): Tespit edilen tehdide yanıt verme süresi.

- Yanlış Pozitif Oranı: SIEM ve diğer güvenlik araçlarının ürettiği hatalı alarmların yüzdesi.

- Tehdit Tespit Oranı: Gerçek saldırıların tespit edilme oranı.

Bu göstergeler analiz edilerek SOC operasyonlarının daha verimli hale getirilmesi sağlanır.

SOC (Security Operations Center), organizasyonların siber tehditlere karşı korunmasını sağlayan kritik bir güvenlik operasyon merkezidir. Günümüzde artan siber saldırılar nedeniyle, SOC sistemlerinin sürekli olarak güncellenmesi ve modern teknolojilerle entegre edilmesi gerekmektedir.

Kurumsal SOC, yönetilen SOC ve bulut tabanlı SOC gibi farklı modeller işletmelere çeşitli avantajlar sunarken, AI, Zero Trust ve XDR gibi yenilikçi teknolojiler SOC’nin etkinliğini artırmaktadır.

Başarılı bir SOC yapılanması oluşturmak için doğru altyapı yatırımları, yetenekli uzmanlar ve sistematik güvenlik süreçleri büyük önem taşımaktadır. Gelecekte SOC’lerin tamamen otonom hale gelmesi ve yapay zeka destekli tehdit avcılığı sistemlerinin daha yaygın kullanılması beklenmektedir.

Siber tehditler her geçen gün gelişirken, SOC’nin önemi giderek artmaya devam edecektir.