İçindekiler

ToggleAğ Erişim Kontrolü (Network Access Control – NAC), bir kuruluşun ağına bağlanan cihazları kontrol etmek ve güvenli erişim sağlamak için kullanılan bir güvenlik çözümüdür. NAC, yalnızca yetkili kullanıcıların ve cihazların ağa erişmesini sağlayarak, siber tehditlere karşı koruma sunar. Özellikle büyük ölçekli işletmeler, finans kuruluşları ve sağlık sektörü gibi hassas verilerle çalışan organizasyonlar için kritik bir güvenlik katmanı sağlar.

NAC Nedir?

Network Access Control (NAC), ağ güvenliğini artıran ve sadece yetkili cihazların belirlenen politikalar çerçevesinde ağa erişmesini sağlayan bir teknolojidir. NAC, kimlik doğrulama, cihaz güvenlik durumu analizi ve erişim politikalarının uygulanması gibi süreçleri içerir. Bu sayede, siber tehditlerin yayılmasını önler ve ağa bağlanan her cihazın güvenli olduğundan emin olur.

NAC Ne İçin Kullanılır?

NAC, ağ güvenliği sağlamak ve yetkisiz erişimi önlemek için kullanılır. Başlıca kullanım amaçları şunlardır:

- Yetkisiz cihaz erişimini önleme: Sadece belirlenen güvenlik politikalarına uygun cihazların ağa bağlanmasına izin verir.

- Tehditlerin yayılmasını engelleme: Şüpheli veya güvenli olmayan cihazları izole ederek kötü amaçlı yazılım bulaşmasını engeller.

- Uyumluluk gereksinimlerini karşılama: Veri güvenliği ve uyumluluk standartlarını karşılamak için organizasyonlara yardımcı olur.

- Ağ yönetimini kolaylaştırma: Merkezi yönetim paneli sayesinde tüm cihazların güvenlik durumu izlenebilir.

NAC Network Nedir?

NAC Network, ağ erişim kontrolü çözümlerinin uygulandığı kurumsal veya özel ağları ifade eder. Bu sistem, ağdaki cihazların kimliğini doğrulamak, erişim politikalarını uygulamak ve güvenlik seviyelerini değerlendirmek için kullanılır. NAC çözümleri, yerel ağlar (LAN), kablosuz ağlar (WLAN) ve hatta bulut tabanlı ağlarda kullanılabilir. Günümüzde, özellikle uzaktan çalışma ve IoT cihazlarının yaygınlaşmasıyla, NAC çözümlerinin kullanımı giderek artmaktadır.

NAC’ın Çalışma Prensibi

NAC sistemleri, kimlik doğrulama, erişim politikalarının uygulanması ve uç nokta güvenliği gibi temel bileşenler üzerinden çalışır. Bir cihaz ağa bağlanmaya çalıştığında, NAC sistemi cihazın güvenlik durumunu kontrol eder, kullanıcı kimlik doğrulaması yapar ve belirlenen politikalar çerçevesinde erişim yetkisi verir. Bu süreç, aşağıdaki bileşenler tarafından yürütülür:

Kimlik Doğrulama Sistemleri

NAC, kimlik doğrulama süreçlerinde 802.1X, RADIUS, Active Directory (AD) gibi sistemleri kullanarak kullanıcı ve cihazların kimliğini doğrular. Bu sayede yalnızca yetkili kişilerin ve güvenli cihazların ağa erişmesine izin verilir. Çok faktörlü kimlik doğrulama (MFA) gibi ek güvenlik katmanları da bu süreçte devreye girebilir.

Politika Oluşturma ve Yönetim Sunucuları

NAC sistemleri, ağ erişim politikalarını tanımlamak ve yönetmek için merkezi bir politika sunucusu kullanır. Bu sunucu, bağlanan cihazların işletim sistemi, güvenlik yazılımı, yama durumu gibi kriterleri değerlendirerek erişim izni verip vermeyeceğine karar verir. Güvenlik standartlarını karşılamayan cihazlar izole edilir veya kısıtlı bir ağa yönlendirilir.

Ağ Erişim Cihazları

NAC, ağ anahtarları, yönlendiriciler, kablosuz erişim noktaları ve güvenlik duvarları gibi ağ altyapısı bileşenleriyle entegre çalışır. Ağ altyapı kurulumu ve kurulumda kullanılan cihazlar, NAC’ın belirlediği politikalara uygun olarak trafiği yönlendirir ve güvenli olmayan cihazların bağlantısını sınırlandırır.

Uç Nokta Güvenlik Yazılımları

NAC sistemleri, ağa bağlanan cihazların güvenlik durumunu analiz etmek için endpoint güvenlik yazılımlarıyla entegre çalışır. Bu yazılımlar, antivirüs, güvenlik duvarı, cihaz uyumluluk testleri ve tehdit algılama sistemlerini kapsar. NAC, bir cihazın güvenlik yazılımı güncel değilse veya tehdit unsuru taşıyorsa, bu cihazın ağa erişimini kısıtlayabilir veya tamamen engelleyebilir.

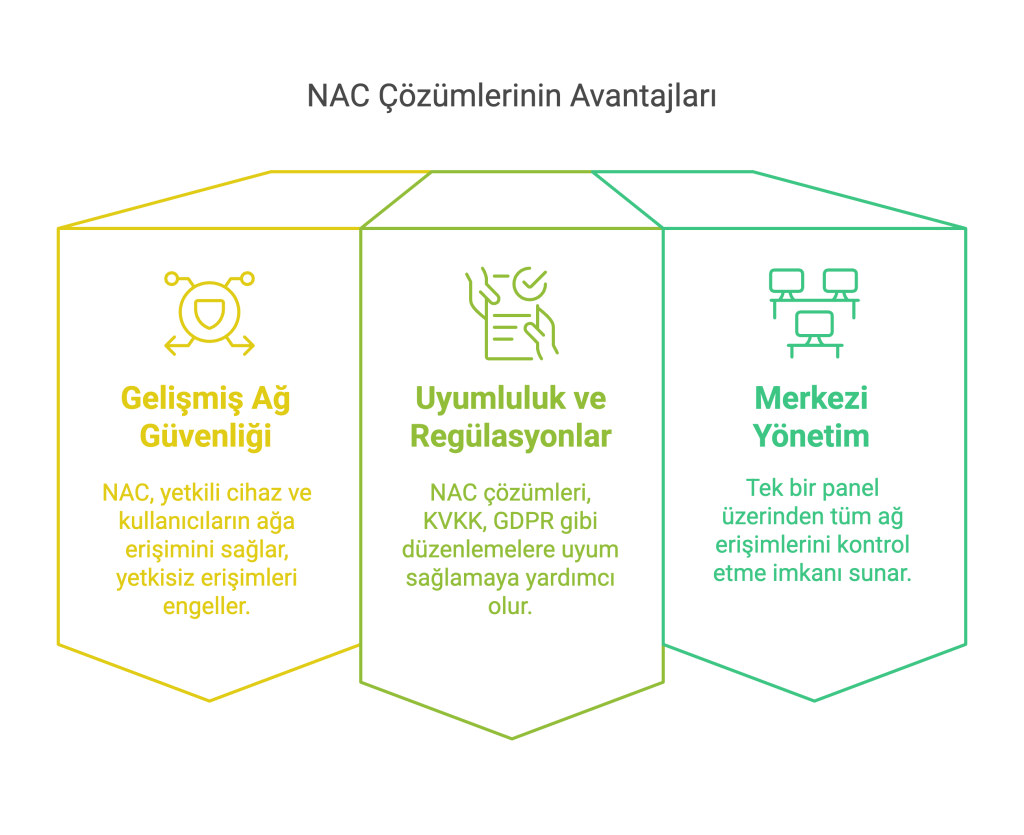

NAC Çözümlerinin Avantajları

NAC çözümleri, ağ güvenliğini artırmanın yanı sıra uyumluluk, yönetim kolaylığı ve gelişmiş tehdit önleme gibi birçok avantaj sunar. Bu sistemler, hem büyük ölçekli şirketler hem de küçük ve orta ölçekli işletmeler için ideal bir güvenlik katmanı sağlar.

Gelişmiş Ağ Güvenliği

NAC, yalnızca yetkili cihaz ve kullanıcıların ağa erişmesini sağlayarak yetkisiz erişimleri engeller. Şüpheli veya güvenlik gereksinimlerini karşılamayan cihazları tespit edip izole ederek kötü amaçlı yazılım yayılımını önler. Ayrıca Zero Trust (Sıfır Güven) güvenlik modelini destekleyerek daha katmanlı bir koruma sunar.

Uyumluluk ve Regülasyonlar

Finans, sağlık ve kamu sektörlerinde KVKK, GDPR, ISO 27001 ve PCI DSS gibi düzenlemelere uyumluluk büyük önem taşır. NAC çözümleri, kuruluşların bu regülasyonlara uyum sağlamasına yardımcı olarak, veri ihlallerini ve hukuki yaptırımları önlemeye destek olur.

Merkezi Yönetim ve Kolay Kullanım

NAC sistemleri, tek bir yönetim paneli üzerinden tüm ağ erişimlerini kontrol etme imkanı sunar. Bu, BT ekiplerinin ağ güvenliğini daha etkili yönetmesini sağlar. NAC uyumlu BT altyapı kurulumu ile otomatik cihaz tespiti, politika uygulamaları ve detaylı raporlama özellikleri sayesinde operasyonel süreçleri kolaylaşır.

NAC Türleri

NAC çözümleri, cihazların ağa bağlanma zamanına ve güvenlik denetimlerinin nasıl yapıldığına bağlı olarak iki ana kategoriye ayrılır: Önceden Bağlantı (Pre-Admission) NAC ve Sonradan Bağlantı (Post-Admission) NAC. Her iki tür de farklı güvenlik stratejileri sunar ve organizasyonların ihtiyaçlarına göre uygulanır.

Önceden Bağlantı (Pre-Admission) NAC

Bu modelde, cihazların ağa bağlanmadan önce güvenlik kontrolleri gerçekleştirilir. Kullanıcı kimlik doğrulaması, cihaz uyumluluğu ve güvenlik yazılımı denetimleri bu aşamada yapılır. Eğer cihaz belirlenen güvenlik politikalarına uygun değilse, erişimi reddedilir veya karantina ağına yönlendirilir. Yüksek güvenlik gereksinimi olan kurumlar için ideal bir çözümdür.

Sonradan Bağlantı (Post-Admission) NAC

Bu yöntem, cihazların ağa bağlandıktan sonra güvenlik politikalarına uygun olup olmadığını denetler. İlk başta erişime izin verilir ancak cihaz sürekli izlenir ve tehdit oluşturabilecek durumlar tespit edilirse, cihazın bağlantısı kesilebilir veya erişim hakları sınırlandırılabilir. Daha esnek bir yaklaşım sunduğu için büyük ağ yapılarında tercih edilir.

Popüler NAC Çözümleri

Günümüzde birçok büyük güvenlik firması, farklı ağ yapılarına ve organizasyon ihtiyaçlarına uygun NAC çözümleri sunmaktadır. En yaygın kullanılan NAC çözümlerinden bazıları şunlardır:

Cisco Identity Services Engine (ISE)

Cisco ISE, kurumsal ağlar için gelişmiş erişim kontrolü ve tehdit algılama sağlayan bir NAC çözümüdür. 802.1X kimlik doğrulama, cihaz profilleme, politika bazlı erişim yönetimi gibi özellikler sunar. Ayrıca Cisco TrustSec ve Zero Trust stratejileriyle uyumludur.

Aruba ClearPass

Aruba ClearPass, güvenli erişim kontrolü ve cihaz yönetimi sağlayan güçlü bir çözümdür. BYOD (Kendi Cihazını Getir – Bring Your Own Device) ve IoT cihaz yönetimi konusunda başarılıdır. Gelişmiş konuk ağı yönetimi, uyumluluk denetimi ve tehdit algılama özellikleri ile büyük kuruluşlar tarafından tercih edilir.

Fortinet NAC

Fortinet’in NAC çözümü, ağ erişim güvenliği ve tehdit önleme konusunda kapsamlı bir yaklaşım sunar. FortiNAC, özellikle büyük ölçekli ağlar için cihaz keşfi, erişim politikası yönetimi ve tehdit algılama gibi özellikler sağlar. IoT ve BYOD cihazlarını güvenli şekilde yönetmek için etkili bir çözümdür. Fortinet’in güvenlik duvarları (FortiGate) ve diğer güvenlik çözümleriyle tam entegre çalışarak genişletilmiş ağ güvenliği sağlar.

Pulse Secure NAC

Pulse Secure NAC, uzaktan erişim çözümleriyle ön plana çıkan bir NAC teknolojisidir. VPN, bulut tabanlı sistemler ve hibrit çalışma ortamları için optimize edilmiştir. Kimlik doğrulama, uyumluluk yönetimi ve cihaz güvenlik denetimi sunarak, organizasyonların esnek ve güvenli erişim politikaları oluşturmasına yardımcı olur. Özellikle bulut tabanlı ve mobil iş gücüne sahip kurumlar için uygun bir çözümdür.

NAC Kullanım Alanları

NAC çözümleri, farklı sektörlerde güvenlik, uyumluluk ve erişim kontrolü için yaygın olarak kullanılır. Kuruluşların ağ altyapısını korumak ve siber tehditlere karşı önlem almak için önemli bir güvenlik katmanı oluşturur.

Kurumsal Ağ Güvenliği

Şirketler, çalışanların, misafirlerin ve üçüncü taraf hizmet sağlayıcıların ağ erişimini güvence altına almak için NAC çözümlerini kullanır. Yetkisiz cihazların erişimini engelleyerek veri sızıntılarını ve kötü amaçlı yazılım yayılımını önler. Ayrıca, politikaya dayalı erişim yönetimi ile BT ekiplerinin ağ güvenliğini merkezi bir noktadan yönetmesini sağlar. Ayrıca BT danışmanlığı sayesinde güvenlik ve operasyon süreçleri optimize edilir.

Veri Merkezleri ve Bulut Bilişim

Büyük veri merkezleri ve bulut hizmetleri sağlayıcıları, müşteri verilerini korumak ve düzenlemelere uyum sağlamak için NAC çözümlerinden yararlanır. Sanallaştırılmış ortamlar, özel bulut ağları ve hibrit sistemlerde yetkisiz erişimi önlemek için kullanılır. Ayrıca, çok faktörlü kimlik doğrulama (MFA) ve Zero Trust ile entegre edilerek güvenlik seviyesini artırır.

IoT ve Endüstriyel Sistemler

Endüstriyel kontrol sistemleri (ICS), üretim ağları ve IoT cihazları için NAC, kritik altyapıların korunmasını sağlar. Akıllı fabrikalar, sağlık sektöründeki IoT cihazları ve akıllı şehir projeleri, NAC çözümlerini kullanarak yetkisiz cihazların bağlanmasını önler ve ağın güvenliğini artırır.

NAC Uygulama Adımları

NAC çözümlerinin başarılı bir şekilde uygulanması için belirli adımlar izlenmelidir. Bu süreç, ağ envanterinin belirlenmesi, güvenlik politikalarının oluşturulması ve sürekli izleme mekanizmalarının devreye alınmasını içerir.

Ağ Envanterinin Belirlenmesi

NAC’ın etkin çalışabilmesi için ağa bağlı tüm cihazların belirlenmesi ve envanterinin çıkarılması gerekir. Bu aşamada;

- Kurumsal cihazlar, çalışanların kişisel cihazları (BYOD), IoT ve misafir cihazları tespit edilir.

- Her cihazın işletim sistemi, yazılım sürümleri ve güvenlik durumu analiz edilir.

- Ağ üzerindeki güvenlik açıkları ve zayıf noktalar belirlenerek önlem alınır.

Politika Tanımlama ve Yönetim

Ağ erişim politikaları, kuruluşun güvenlik gereksinimlerine göre şekillendirilmelidir. Bu politikalar şu unsurları içermelidir:

- Kimlerin hangi cihazlarla ağa bağlanabileceği belirlenmelidir.

- Belirli kullanıcı grupları için erişim seviyeleri tanımlanmalıdır.

- Güvenlik yazılımı olmayan veya güncellenmemiş cihazlara erişim kısıtlamaları uygulanmalıdır.

- Misafir ve üçüncü taraf kullanıcılar için ayrı bir ağ oluşturulmalıdır.

Bu politikalar, uygulama sırasında düzenli olarak gözden geçirilmeli ve güncellenmelidir.

Cihaz İzleme ve Raporlama

NAC çözümleri, ağa bağlı cihazların sürekli olarak izlenmesini ve anormal aktivitelerin raporlanmasını sağlar.

- Güvenlik ihlalleri veya tehdit oluşturan cihazlar tespit edildiğinde otomatik olarak izole edilir.

- Sistem yöneticileri, ağdaki riskleri analiz eden detaylı raporlar alarak güvenlik politikalarını güncelleyebilir.

- Olay yönetimi ve tehdit analizi için SIEM (Security Information and Event Management) sistemleriyle entegre çalışabilir.

NAC ile Sıfır Güven (Zero Trust) Yaklaşımı

Zero Trust (Sıfır Güven) yaklaşımı, ağ erişiminde “Asla güvenme, daima doğrula” prensibine dayanır. Geleneksel güvenlik modellerinde iç ağlara erişim sağlandıktan sonra cihazlara güvenilir gözüyle bakılırken, Zero Trust modeli her erişimi doğrulama zorunluluğu getirir. NAC çözümleri, bu modeli destekleyerek yalnızca yetkili kullanıcı ve cihazların belirlenen güvenlik politikaları dahilinde ağa erişmesini sağlar.

NAC ile Zero Trust yaklaşımı birlikte kullanıldığında:

- Ağa bağlanan her cihaz ve kullanıcının kimliği doğrulanır.

- Cihazların güvenlik durumu sürekli olarak değerlendirilir.

- Güvenlik standartlarını karşılamayan cihazlar ağa erişemez veya kısıtlı ağlara yönlendirilir.

- Ağ trafiği sürekli izlenerek anormal aktiviteler tespit edilir.

Bu entegrasyon, özellikle hibrit çalışma ortamları, bulut bilişim altyapıları ve IoT cihazları için daha güçlü bir güvenlik sunar.

NAC Kullanırken Dikkat Edilmesi Gerekenler

NAC çözümlerinin etkin çalışabilmesi için altyapı uyumluluğu, düzenli güncellemeler ve kullanıcı farkındalığı gibi unsurlar göz önünde bulundurulmalıdır.

Uyumlu Cihaz Seçimi

NAC çözümlerinin etkili olabilmesi için ağda kullanılan tüm cihazların uyumluluğu sağlanmalıdır.

- Eski veya desteklenmeyen cihazlar, ağ güvenliği açısından risk oluşturabilir.

- IoT cihazları ve BYOD (kendi cihazını getir) politikasıyla kullanılan cihazların güvenlik gereksinimlerine uygun olması gerekir.

- Kapsamlı bir cihaz envanteri oluşturularak, NAC ile uyumlu olmayan cihazlar belirlenmelidir.

Güncellemelerin Sürekli Takibi

NAC sistemleri ve ağa bağlı cihazların güvenliğini sağlamak için güncellemelerin düzenli olarak takip edilmesi gerekir.

- NAC yazılımı ve politikaları sürekli güncellenmelidir.

- Antivirüs, güvenlik duvarı ve işletim sistemi güncellemeleri takip edilerek cihaz güvenliği sağlanmalıdır.

- Zafiyet taramaları yapılarak risk taşıyan cihazlar tespit edilmelidir.

Kullanıcı Eğitimi ve Farkındalık

NAC çözümleri teknik bir güvenlik katmanı sağlasa da kullanıcı farkındalığı, ağ güvenliği açısından kritik bir faktördür.

- Çalışanlara, güvenli ağ kullanımı ve kimlik doğrulama süreçleri hakkında eğitim verilmelidir.

- Phishing (oltalama) saldırılarına karşı farkındalık artırılmalıdır.

- Yetkisiz cihazların ağa bağlanmasının yaratabileceği riskler konusunda bilgilendirme yapılmalıdır.

NAC Hakkında Sıkça Sorulan Sorular

Ağ Erişim Kontrolü (NAC) kullanarak yetkisiz cihazların ağa bağlanmasını nasıl engelleyebilirim?

NAC çözümleri, kimlik doğrulama, güvenlik politikaları ve cihaz profilleme gibi mekanizmalar kullanarak yetkisiz veya güvenlik standartlarını karşılamayan cihazların ağa bağlanmasını engeller. Ayrıca, misafir cihazlar için ayrı bir ağ oluşturabilir ve riskli cihazları izole edebilirsiniz.

NAC ile Zero Trust (Sıfır Güven) yaklaşımını nasıl entegre edebilirim?

Zero Trust modeli, her erişim isteğinin doğrulanmasını ve minimum ayrıcalık prensibinin uygulanmasını gerektirir. NAC ile entegrasyon için ağa bağlanan tüm cihazları ve kullanıcıları sürekli doğrulamalı, erişim izinlerini kullanıcı rolü, cihaz durumu ve konum gibi faktörlere göre belirlemeli ve anormallik tespiti ile sürekli izleme mekanizmalarını kullanarak tehditleri önceden engellemelisiniz.

Şirket ağında NAC kullanarak BYOD (Kendi Cihazını Getir) politikalarını nasıl güvenli hale getirebilirim?

BYOD politikalarında NAC kullanımı için çalışanların kişisel cihazlarının güvenlik standartlarına uygun olup olmadığını kontrol etmeli, güvenlik yazılımı yüklü olmayan veya güncel olmayan cihazlara erişim kısıtlaması getirmeli ve belirlenen güvenlik politikalarına uygun cihazların yalnızca belirli ağ segmentlerine erişmesine izin vermelisiniz.

NAC çözümleri IoT cihazlarını nasıl güvenli hale getirir?

IoT cihazları genellikle güvenlik açıklarına sahip olduğundan, NAC çözümleri bu cihazların kimliğini doğrulayarak, güvenlik politikalarına uyumlu olup olmadığını kontrol ederek ve ağ erişimini sınırlandırarak güvenliği artırır. Ayrıca, anormal davranışları izleyerek saldırıları önceden tespit edebilir ve riskli cihazları otomatik olarak izole edebilir.

NAC uygulamaları ağ performansını olumsuz etkiler mi?

NAC sistemleri, doğru yapılandırıldığında ağ performansını olumsuz etkilemez. Ancak, yanlış yapılandırmalar veya aşırı sıkı güvenlik politikaları nedeniyle ağ erişiminde gecikmelere neden olabilir. Performans sorunlarını önlemek için NAC politikalarını optimize etmek, yetkilendirme süreçlerini hızlı hale getirmek ve altyapının NAC çözümleriyle uyumlu olmasını sağlamak önemlidir.

NAC kullanarak hangi sektörlerde uyumluluk gereksinimlerini karşılayabilirim?

NAC çözümleri, finans, sağlık, kamu, eğitim ve e-ticaret gibi sektörlerde veri güvenliğini sağlamak ve KVKK, GDPR, ISO 27001, PCI DSS gibi düzenlemelere uyum sağlamak için kullanılır. Bu sistemler, hassas verilerin korunmasına yardımcı olarak organizasyonların yasal gereklilikleri karşılamasına destek olur.

Bulut tabanlı ağlarda NAC nasıl uygulanır?

Bulut tabanlı ağlarda NAC kullanımı, kimlik tabanlı erişim kontrolü, cihaz güvenlik durumunun sürekli izlenmesi ve sanal güvenlik duvarları ile entegrasyon gibi yöntemlerle sağlanır. Bulut hizmet sağlayıcıları, NAC çözümlerini Zero Trust yaklaşımıyla birleştirerek güvenli bağlantılar oluşturabilir ve hassas verilere erişimi sıkı güvenlik politikalarıyla yönetebilir.

NAC ile merkezi ağ yönetimi nasıl yapılır?

NAC çözümleri, tüm ağ erişimlerini tek bir yönetim paneli üzerinden kontrol etme imkanı sunar. Sistem yöneticileri, bağlı cihazları izleyebilir, güvenlik politikalarını güncelleyebilir ve belirli kullanıcı gruplarına farklı erişim seviyeleri atayarak ağı daha güvenli hale getirebilir. Ayrıca, otomatik raporlama ve olay yönetimi gibi özelliklerle ağ güvenliği daha etkin bir şekilde sağlanabilir.

NAC kullanırken en sık yapılan hatalar nelerdir?

En sık yapılan hatalar arasında yanlış yapılandırmalar, güncellenmeyen güvenlik politikaları, çalışanların güvenlik farkındalığının düşük olması, tüm cihazların envantere eklenmemesi ve misafir kullanıcılar için uygun erişim politikalarının belirlenmemesi yer alır. Bu hataları önlemek için düzenli güvenlik denetimleri yapmak, güncellemeleri takip etmek ve kullanıcı farkındalığını artırmak gerekir.